Введение

Основные угрозы информационной безопасности

Бизнес сталкивается с широким спектром угроз ИБ. Их можно разделить на несколько основных категорий:

- Внутренние угрозы: инциденты по вине сотрудников — от случайных ошибок (утечка данных по неосторожности) до умышленных действий инсайдеров (кража информации, саботаж).

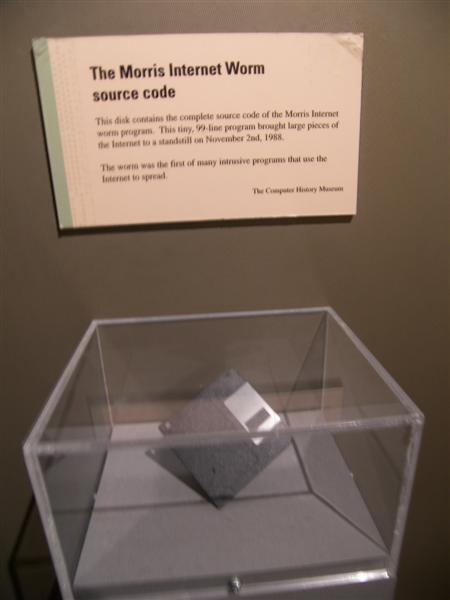

- Внешние угрозы: атаки извне — взломы, вирусные атаки и другие действия злоумышленников, направленные на похищение данных или нарушение работы систем.

- Технические угрозы: сбои и уязвимости ИТ-инфраструктуры — отказ оборудования, ошибки программного обеспечения, неполадки связи, а также эксплуатация киберпреступниками неустраненных уязвимостей. Сюда же относятся техногенные аварии и стихийные бедствия.

- Человеческий фактор: ошибки, небрежность и низкая осведомленность персонала. Приемы социальной инженерии (например, фишинг) могут обманом заставить сотрудника выдать конфиденциальные данные или выполнить опасные действия.

Эти угрозы часто взаимосвязаны: внешние атаки используют внутренние ошибки, технические уязвимости эксплуатируются злоумышленниками и т. д. Поэтому эффективная защита должна охватывать все перечисленные направления.

Классификация активов, подлежащих защите

Первый шаг в организации защиты — определить, какие информационные активы компания должна защищать и какова их ценность. Информационными активами считаются не только сами данные, но и всё, что обеспечивает работу с ними:

- Конфиденциальные данные и документы: коммерческие тайны, персональные данные клиентов и сотрудников, финансовая документация, результаты исследований и разработок.

- Информационные системы и ПО: базы данных, серверы, бизнес-приложения, исходный код.

- ИТ-инфраструктура и оборудование: компьютеры, сети, хранилища данных, мобильные устройства и другое оборудование.

- Персонал и ноу-хау: знания и навыки сотрудников, доступ работников к внутренней информации.

Для каждой категории активов важно определить уровень их критичности и конфиденциальности. Практика ИБ предусматривает классификацию информации (например, общедоступная, для внутреннего пользования, конфиденциальная, секретная) и ранжирование систем по степени влияния их отказа на бизнес. Такая инвентаризация позволяет сосредоточить ресурсы на защите самых важных активов и применять к ним адекватные меры безопасности.

Принципы построения системы ИБ

- Комплексность и системность: защита должна охватывать все аспекты деятельности; необходим единый комплексный подход, интегрированный во все процессы.

- Непрерывность процесса: обеспечение ИБ — постоянный цикл оценки и улучшений; угрозы эволюционируют.

- Риск-ориентированность: приоритеты определяются анализом рисков; ресурсы направляются на критичные активы и вероятные угрозы.

- Многослойная оборона: принцип «глубокой защиты» — несколько рубежей (FW, IDS/IPS, AV, шифрование, бэкапы и т. д.).

- Минимизация привилегий: доступ — по принципу наименьших полномочий и разделению обязанностей.

- Баланс с бизнес-целями: меры безопасности не должны парализовать работу; внедряются разумные ограничения.

Соблюдение этих принципов закладывает прочную основу системы ИБ: проактивной, сбалансированной и адаптивной.

Компоненты комплексной системы защиты

- Технические меры: межсетевые экраны, IDS/IPS, антивирусы, шифрование, резервное копирование, контроль доступа и др.

- Организационные меры: политика ИБ и регламенты, роли и ответственность, процедуры (IR, бэкапы, обновления), обучение персонала.

- Правовые меры: выполнение требований законодательства о защите данных, NDA, внутренние нормативные акты и ответственность.

Только комбинация всех трёх компонентов обеспечивает действительно высокий уровень безопасности.

Роль руководства, сотрудников и специалистов ИБ

- Высшее руководство: определяет стратегию и политику ИБ, выделяет ресурсы и контролирует выполнение.

- Сотрудники и менеджеры подразделений: соблюдают правила и процедуры, внедряют меры ИБ в ежедневную работу и контролируют дисциплину.

- Специалисты по ИБ: разрабатывают, внедряют и поддерживают систему защиты; оценивают риски, мониторят события, расследуют инциденты и обучают персонал.

Только при согласованных действиях всех уровней можно создать действенную систему ИБ.

Ключевые процессы информационной безопасности

- Управление рисками: выявление и оценка угроз, анализ уязвимостей и последствий, планирование мер снижения рисков.

- Реагирование на инциденты: готовность обнаружить и ликвидировать последствия, отработанные процедуры оповещения, локализации, восстановления и пост-инцидентный анализ.

- Аудит и контроль: регулярная проверка эффективности мер и соблюдения политик; мониторинг событий и тестирование защитных механизмов.

- Обучение и осведомленность: тренинги, памятки, имитационные атаки (тестовый фишинг) для повышения киберграмотности.

Наличие этих процессов делает систему ИБ динамичной и проактивной.

Распределение зон ответственности по уровням управления

| Уровень управления | Зоны ответственности в области ИБ |

|---|---|

| Высшее руководство | Утверждение стратегии и политики ИБ; выделение ресурсов; контроль исполнения; включение требований безопасности в бизнес-планы и риск-менеджмент. |

| Руководители подразделений | Реализация политик ИБ в работе отделов; контроль соблюдения сотрудниками правил; взаимодействие со службой ИБ (оценка рисков, расследование инцидентов). |

| Служба ИБ / ИТ-специалисты | Разработка и поддержание мер защиты (технологий и процессов); мониторинг событий и предупреждение инцидентов; расследование происшествий; обучение сотрудников и консультации; проведение проверок безопасности. |

| Все сотрудники | Соблюдение политик и инструкций; защита конфиденциальной информации; внимательность к угрозам (осторожность с подозрительными письмами и файлами); своевременное оповещение о инцидентах. |

Эта матрица показывает, что ИБ — зона ответственности не только узкого круга специалистов, но и всего коллектива.

Примеры типичных ошибок при внедрении ИБ

- Отсутствие стратегии: разрозненные меры вместо цельной системы ИБ с долгосрочным планом.

- Попытка защитить всё: распыление ресурсов без фокуса на ключевых данных и процессах.

- Игнорирование человеческого фактора: недооценка обучения персонала и программ повышения осведомлённости.

- Реактивный подход: действия только после инцидентов; отсутствие профилактических мер и готовности к кризису.

- Формальность вместо практики: политики есть на бумаге, но не исполняются; нет реального контроля.

Для предотвращения этих ошибок необходимы поддержка руководства, планомерный подход и ориентир на реальные результаты.

Итоги

Информационная безопасность компании — это непрерывный комплексный процесс, который должен быть частью общей культуры и системы управления. Для надёжной защиты бизнеса необходимо сочетать технические, организационные и правовые меры, вовлекать весь персонал и учитывать ИБ в управлении рисками. Защита достигается не одним продуктом, а совокупностью скоординированных усилий и постоянным совершенствованием. Такой системный подход позволяет не только предотвращать инциденты и убытки, но и укреплять доверие клиентов и способствовать устойчивому развитию компании.